In this article, I am going to share with you how to write back user accounts from Azure AD to Active Directory On-Prem using with PowerShell.

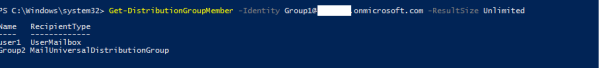

Get-DistributionGroupMember Recursive

Get Distribution Group Member Recursively If you are looking to do an extract of a Distribution Group Members recursively, this article is for you.

How to import PST to Office 365 – Exchange Online mailbox

Import your organization's PST files to Microsoft 365

How to export office 365/Exchange online mailbox to PST.

In this post we are going to see how to export an Office 365 (Exchange online) mailbox content to a PST file. This process can also be used to search for SharePoint, OneDrive, Teams sites, Office 365 group... content.

Protected: CV

There is no excerpt because this is a protected post.

Rename AD User using PowerShell

If you are looking for renaming an AD User attributes like the "name", you may be interested in this article. Of course, you can customize the command line to change other attribute like the "DisplayName" or another one. Get-ADUser "User Name" | Rename-ADObject -NewName "User New Name"

Active Directory – Créer des comptes utilisateurs à partir d’un fichier Csv

Active Directory - Bulk user accounts creation

How to grant read-only permission on a MailBox

How to grant read only permission on a MailBox or a SharedMailbox

Directly assigned or Inherited Office 365 Licenses ?

Hello, today I am sharing with you an interesting Office 365 script that I hope will help you. This script will tell you how licenses are assigned to a set of user in your Office 365 tenant : Direct or Inherited ?